Sicherheitslücke Starbleed in Computer-Chips

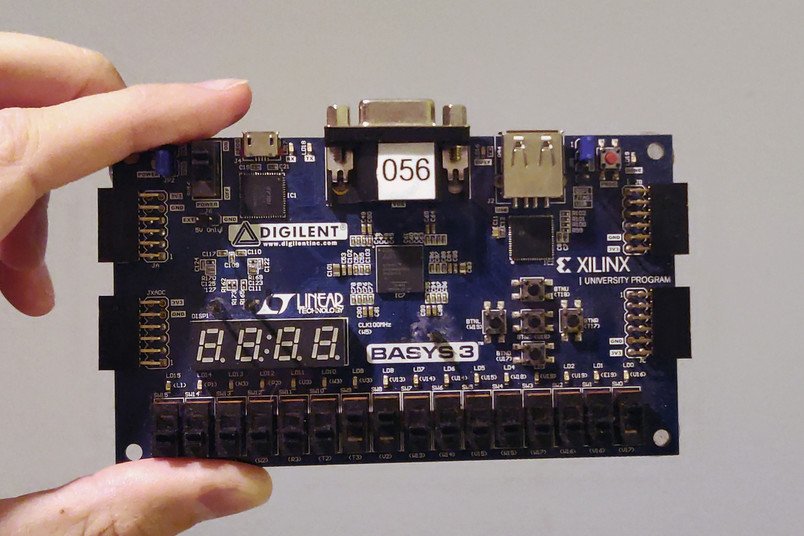

FPGA-Chips, die etwa in Cloud-Rechenzentren über Mobilfunk-Basisstationen eingesetzt werden, besitzen eine Schwachstelle

Field Programmable Gate Arrays, kurz FPGAs, sind flexibel programmierbare Computer-Chips, die in der Anwendung als sehr sicher gelten. Deshalb sind sie in vielen sicherheitskritischen Anwendungen zu finden, angefangen bei Cloud-Rechenzentren über Mobilfunk-Basisstationen bis hin zu verschlüsselten USB-Sticks und Industriesteueranlagen. Nun fanden Forschende des Max-Planck-Instituts für Sicherheit und Privatsphäre und des Horst-Görtz-Instituts für IT-Sicherheit an der Ruhr-Universität Bochum in ihnen jedoch eine kritische Sicherheitslücke. Über die Starbleed getaufte Schwachstelle können Angreifer die komplette Kontrolle über die Chips und ihre Funktionalitäten erhalten. Da die Sicherheitslücke integraler Bestandteil der Hardware ist, lässt sich das Sicherheitsrisiko nur durch Austauschen der Chips beheben. Der Hersteller wurde informiert und hat bereits reagiert.

FPGA-Chips haben im Vergleich zu herkömmlichen Computer-Chips mit speziellen Funktionalitäten einen entscheidenden Vorteil. Sie lassen sich individuell an unterschiedliche Anwendungen anpassen. Das ist möglich, weil die Grundbausteine von FPGAs und deren Verbindungen flexibel programmiert werden können. Herkömmliche Computer-Chips sind hingegen fest verdrahtet und dadurch sehr unflexibel. Dreh- und Angelpunkt bei FPGAs ist der Bitstream, eine spezielle Datei, mit deren Hilfe der FPGA angepasst beziehungsweise neu konfiguriert werden kann. Um ihn vor Angriffen adäquat zu schützen, wird der Bitstream durch Verschlüsselungsverfahren abgesichert.

Marktführer betroffen

Christof Paar, Direktor am Bochumer Max-Planck-Institut für für Sicherheit und Privatsphäre, sowie Amir Moradi und Maik Ender, die beide am Horst-Görtz-Institut forschen, gelang es nun, diesen geschützten Bitstream zu entschlüsseln, sich Zugriff auf den Dateiinhalt zu verschaffen und ihn zu verändern.

Im Rahmen ihrer Forschung analysierten die Wissenschaftler FPGAs von Xilinx, einem der beiden Marktführer von Field Programmable Gate Arrays. Von der Starbleed-Sicherheitslücke betroffen ist die 7er-Serie von Xilinx mit den vier FPGA-Familien Spartan, Artix, Kintex und Virtex sowie die Vorgängerversion Virtex-6. Diese bilden einen Großteil der heute im Einsatz befindlichen Xilinx-FPGAs. „Der Konzern wurde über die vorhandene Schwachstelle informiert. In den neuesten Serien des Herstellers tritt diese Sicherheitslücke mit großer Wahrscheinlichkeit nicht auf“, sagt Amir Moradi. Zudem wird Xilinx auf seiner Website Informationen für betroffene Kunden veröffentlichen.

Vorteil der Chips verkehrt sich in Nachteil

Um die Verschlüsselung auszuhebeln, machte sich das Forschungsteam die zentrale Eigenschaft der FPGAs zu Nutze: die Möglichkeit der Neuprogrammierung. Hierzu erfolgt ein Update im FPGA selbst, das sich letztlich als Schwachstelle und Einfallstor offenbarte. Denn die Wissenschaftler konnten im Rahmen des Updatevorgangs zur Reprogrammierung des FPGAs den eigentlich verschlüsselten Bitstream so manipulieren, dass sein nun entschlüsselter Inhalt in das Konfigurationsregister WBSTAR des Chips umgeleitet und nach einem Neustart ausgelesen werden konnte.

Der Vorteil der individuellen Neuprogrammierung der Chips verkehrt sich somit in einen Nachteil – mit gravierenden Konsequenzen: Erhält ein Angreifer Zugriff auf den Bitstream, erhält er auch die komplette Kontrolle über den FPGA. Auf dem Chip enthaltene Funktionalitäten können so gestohlen werden. Ebenfalls ist es durch Manipulation des Bitstreams möglich, Trojaner in den FPGA einzuschleusen. „Da sich die Sicherheitslücke in der Hardware selbst befindet, lässt sie sich nur schließen, indem der Chip ausgetauscht wird,“ erklärt Christof Paar und ergänzt: „Es ist zwar detailliertes Fachwissen notwendig, jedoch kann ein Angriff auch aus der Ferne erfolgen, der Angreifer muss nicht einmal vor Ort sein.“

RUB